时隔三年半:罗技无线接收器依然存在 MouseJack 严重安全漏洞

三年半前,外媒The Verge的编辑Sean Hollister亲眼见证了安全专家Marc Newlin在不物理接触设备、甚至不需要知道IP地址的情况下,利用罗技无线鼠标上的小型USB收发器触发几行代码,就可以实现全格硬盘、安装恶意程序等一系列操作,更糟糕的是整个操作就像物理访问该电脑一样。于是在2016年,外媒The Verge发表了关于“MouseJack”的黑客方式,罗技官方随后也立即发布了紧急修补补丁来解决这个问题。

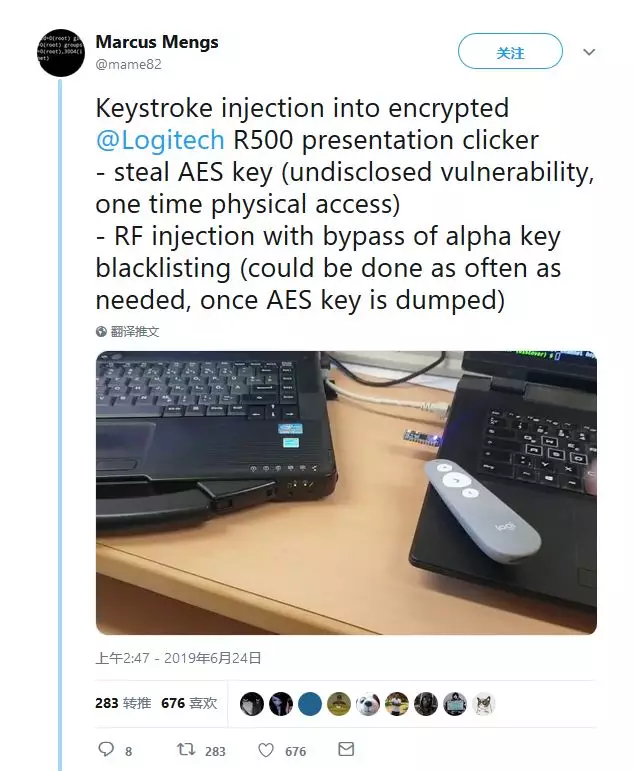

然而近期,安全专家Marcus Mengs表示罗技的无线Unifying dongles实际上依然存在漏洞,比较容易受到黑客的攻击。当用户配对新的鼠标或者键盘时候,就可能会入侵你的电脑。

而且Mengs表示罗技依然在销售那些容易受到MouseJack黑客攻击的USB收发器。随后外媒TheVerge就立即联系Newlin,随后他表示在近期购买的罗技M510鼠标上依然搭配的是这种有安全漏洞的USB收发器。

随后外媒The Verge联系了罗技,一位公司代表承认市场上依然存在一些尚未打上补丁的USB收发器。事实上,在2016年年初被曝光MouseJack漏洞以来公司并没有真正意义上的产品召回。

罗技评估了企业和消费者的风险,并没有召回已经进入市场和供应链的产品或组件。我们为特别关注的客户提供了固件更新,并对以后生产的产品进行了更改。

罗技代表表示公司确实为新制造的产品“逐步修补”,但他们还不能确认何时在工厂进行了更改。

根据Newlin的说法,MouseJack并不限于罗技,戴尔,惠普,联想和微软等使用了Nordic和Texas Instruments公司芯片和固件的无线接收器均存在相同的问题。不过罗技的优点之一,就是允许用户更新这些无线接收器的固件。

(稿源:cnBeta,封面源自网络)