资讯:攻击者正滥用Gophish传播远程访问木马程序

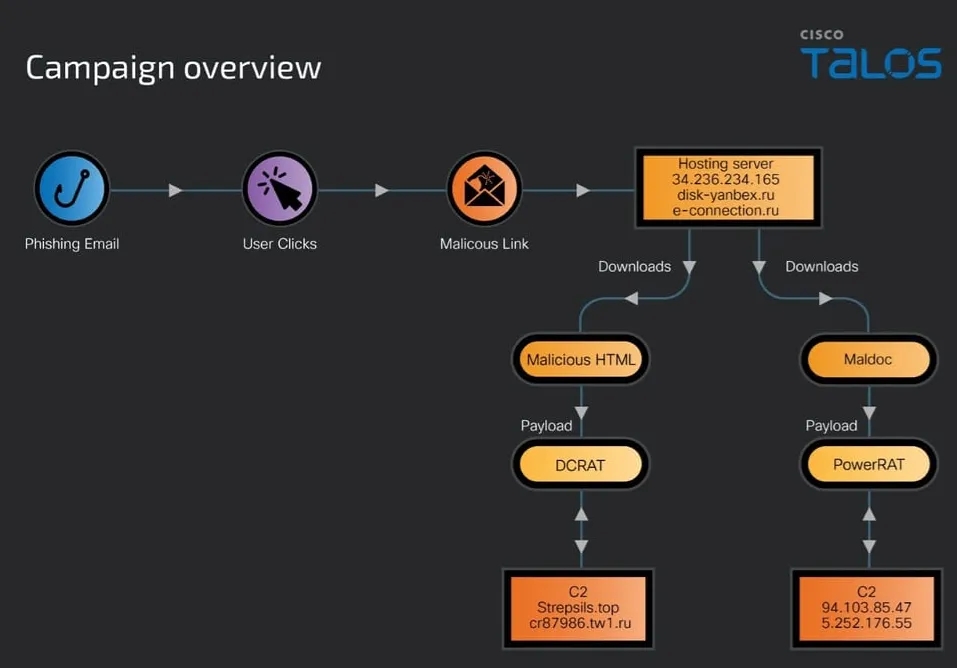

据媒体消息,名为Gophish的开源网络钓鱼工具包正被攻击者用来制作DarkCrystal RAT(又名 DCRat)和PowerRAT远程访问木马,目标针对俄国用户。

Gophish允许组织通过利用简易的模板来测试其网络钓鱼防御措施,并启动基于电子邮件的跟踪活动。但攻击者利用Gophish制作网络钓鱼邮件,并伪装成Yandex Disk链接(“disk-yandex[.]ru“),以及伪装成VK的HTML网页,VK 是俄罗斯最主要使用的社交网络。

感染链

据观察,攻击者根据所使用的初始访问载体推送包含DCRat 或 PowerRAT恶意木马的Microsoft Word 文档或嵌入JavaScript的HTML。当受害者打开maldoc并启用宏时,就会执行一个恶意Visual Basic (VB) 来提取HTML应用程序 (HTA) 文件("UserCache.ini.hta")和PowerShell加载器("UserCache.ini")。该宏负责配置Windows注册表项,以便每次用户在设备上登录其帐户时都会自动启动HTA文件。

HTA会删除一个负责执行PowerShell加载程序的JavaScript文件(“UserCacheHelper.lnk.js”)。JavaScript使用名为“cscript.exe”的合法Windows二进制文件执行。

研究人员称,伪装成INI文件的PowerShell加载程序脚本包含PowerRAT的base64编码数据块有效载荷 ,该数据块在受害者的机器内存中解码和执行。

除了执行系统侦察外,该恶意软件还会收集驱动器序列号并连接到位于俄罗斯的远程服务器以接收进一步的指示。如果未从服务器收到响应,PowerRAT将配备解码和执行嵌入式PowerShell脚本的功能。到目前为止,分析的样本中没有一个包含Base64编码的字符串,表明该恶意软件正在积极开发中。

与此类似,采用嵌入恶意JavaScript的HTML文件的替代感染链会触发一个多步骤过程,从而导致部署DCRat恶意软件。

DCRat是一种模块化的恶意软件,可以窃取敏感数据、捕获屏幕截图和击键,提供对受感染系统的远程控制访问,并导致其他文件的下载和执行。

来源网络,如有侵权请联系删除。