警惕:新的攻击技术利用Microsoft管理控制台文件

发布时间:2024-06-28 / 浏览次数:500次

Elastic安全实验室在识别出2024年6月6日上传到VirusTotal恶意软件扫描平台的工件(“ sccm-updater.msc ”)后,将该方法命名为GrimResource 。

该公司在与The Hacker News分享的声明中表示:“当导入恶意制作的控制台文件时,MMC库之一中的漏洞可能导致运行对手代码,包括恶意软件。”

“攻击者可以将此技术与DotNetToJScript结合起来以获得任意代码执行,从而导致未经授权的访问、系统接管等。”

使用不常见的文件类型作为恶意软件传播媒介被视为攻击者绕过微软近年来建立的安全 护栏的另一种尝试,包括默认禁用从互联网下载的 Office 文件中的宏。

上个月,韩国网络安全公司Genians详细介绍了与朝鲜有关的 Kimsuky黑客组织使用恶意 MSC 文件传播恶意软件的情况。

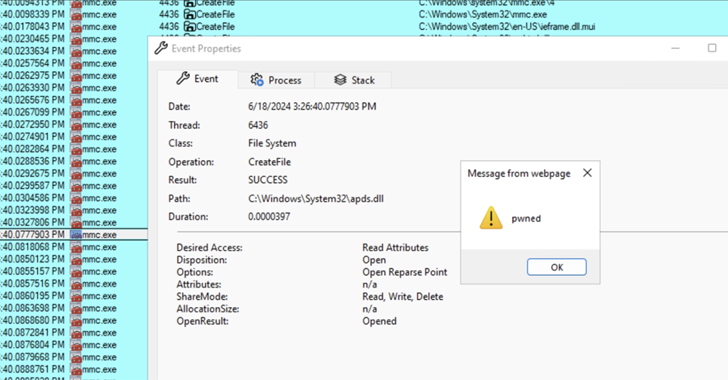

另一方面,GrimResource利用apds.dll库中存在的跨站点脚本 (XSS) 漏洞在 MMC上下文中执行任意JavaScript代码。该XSS漏洞最初于2018年底报告给Microsoft和Adobe,但至今仍未得到修补。

这是通过在恶意MSC文件的StringTable部分中添加对易受攻击的APDS资源的引用来实现的,当使用MMC打开时,会触发JavaScript代码的执行。

来源网络,如有侵权请联系删除。