勒索软件Kasseika :让防病毒系统失效

安全公司趋势科技发现,2023 年,Kasseika 勒索软件 加入了 越来越多的恶意程序模块,使用BYOVD(自带易受攻击的驱动程序)策略,该策略允许攻击者禁用防病毒软件进程来分发恶意软件。

Kasseika 滥用 Martini 驱动程序 (Martini.sys/viragt64.sys)(TG Soft 的 VirtIT 防病毒代理系统的一部分)来禁用保护目标系统的防病毒产品。

对攻击的分析表明,Kasseika 具有与 BlackMatter 勒索软件类似的指标,包括在文件名中添加伪随机字符串以及将勒索信息格式化为 README.txt。人们发现,这次攻击使用了 BlackMatter 源代码的很大一部分。这表明 Kasseika 集团与一个规模更大、经验更丰富、能够访问稀有 BlackMatter 源代码的组织之间可能存在联系。

BlackMatter 又起 源于 DarkSide ,并被用作 ALPHV(BlackCat)的基础 。自 BlackMatter 于 2021 年消亡 以来,其他勒索软件组织已开始使用类似的技术和工具,而一小部分操作人员可以访问旧代码并将其用于新的勒索软件变体。

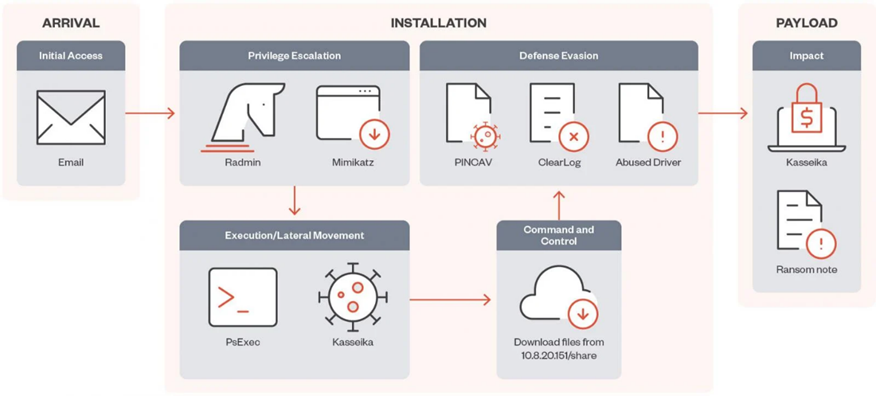

Kasseika攻击链

在所研究的案例中,Kasseika 使用鱼叉式网络钓鱼最初访问并收集目标公司一名员工的凭据。然后,该团队使用远程管理工具来获得特权访问权限并在目标网络中移动。

Kasseika使用合法的Windows PsExec工具来执行其恶意文件并远程执行恶意.bat文件。该批处理文件检查是否存在名为“Martini.exe”的进程并终止它以避免干扰。然后,它将易受攻击的 Martini.sys 驱动程序加载到计算机上。驱动程序的存在在攻击链中至关重要 – 如果 Martini.sys 丢失,恶意软件就会停止工作。

使用 BYOVD 攻击,即利用加载驱动程序中的缺陷,恶意软件获得终止硬编码列表中的 991 个进程的能力,其中许多进程对应于防病毒产品、安全工具、分析工具和系统实用程序。

最终,Kasseika 启动 Martini.exe 来终止防病毒软件进程,然后启动主要勒索软件二进制文件 (smartscreen_protected.exe)。之后,运行“clear.bat”脚本以删除攻击痕迹。

最后,Kasseika 使用复杂的混淆和反调试技术,将其代码与 Themida 安全模块打包,并在加密文件之前更改 Windows 注册表。人们还发现,Kasseika 在加密后使用“wevutil.exe”命令清除系统事件日志,以消除其活动痕迹并使分析变得复杂。

在趋势科技发现的攻击中,受害者被要求在 72 小时内存入 50 个比特币(约 200 万美元),每延迟 24 小时再添加 50 万美元以解决问题。受害者需要在一个封闭的 Telegram 群中发布付款确认的屏幕截图来获取解密器,最长时限为 120 小时(5 天)。

专家强烈建议组织采取多层方法来保护其系统,定期更新防病毒程序,备份重要数据并对员工进行互联网安全培训。

来源网络,如有侵权请联系删除。