黑客组织发起大范围网络钓鱼攻击,影响全球多个政府机构!

微软方面透露,根据目前调查显示,此次攻击活动影响了全球约40个组织。并且此次攻击活动表明该黑客组织将政府、非政府组织(ngo)、IT服务、技术、离散制造业和媒体部门等设置成了特定间谍目标。

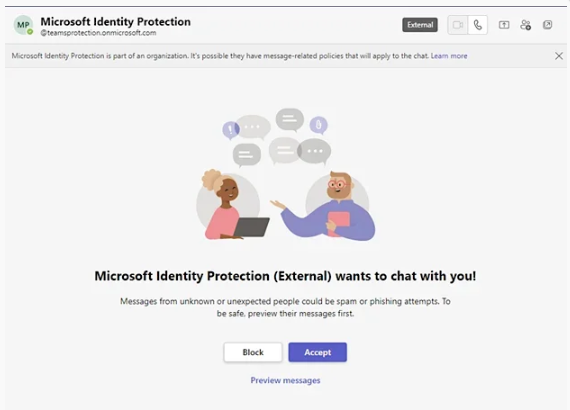

黑客利用被入侵的 Microsoft 365 租户创建了新的技术支持主题域并发送技术支持诱饵,试图利用社交工程策略欺骗目标组织的用户。他们的目的是操纵用户批准多因素身份验证(MFA)提示,最终窃取他们的凭证。

攻击者利用被入侵的 Microsoft 365 租户创建了以技术支持为主题的新域。这些新域是 "onmicrosoft.com "域的一部分,而 "onmicrosoft.com "域是一个合法的微软域,在没有创建自定义域的情况下,Microsoft 365 会自动将其用作备用域。然后,他们利用这些域发送技术支持诱饵,欺骗目标组织的用户批准多因素身份验证 (MFA) 提示。

APT29团队网络钓鱼消息,图源:微软

由于这些信息均来自合法的 onmicrosoft.com 域名,这使得这些假冒的微软支持信息看起来很值得信赖。

根据雷德蒙德的公告,威胁行为者的最终目的是窃取目标用户的凭证。

微软方面补充称:在某些情况下,行为者试图通过微软 Entra ID(前身为 Azure Active Directory)将设备添加到组织中作为受管设备,这很可能是为了规避为限制受管设备访问特定资源而配置的条件访问策略。

该公司报告称,已成功阻止俄罗斯威胁组织在其他攻击中使用这些域,目前正在积极应对并降低该活动的影响。

上个月,Jumpsec安全研究人员发现Microsoft Teams中存在一个安全问题,该问题可让任何人使用由美国海军红队成员 Alex Reid 开发的名为 TeamsPhisher 的 Python 工具绕过对来自外部租户的传入文件的限制,但微软拒绝解决此问题。

JumpSec 在 6 月份报告该漏洞时,微软表示该漏洞 "不符合立即提供服务的标准"。

BleepingComputer 也联系了微软,询问是否有计划修复这个问题,并被告知客户应该注意可疑信息。但微软发言人告诉 BleepingComputer:他们已经注意到这个报告,并确定它是依靠社会工程学而成功的。一直以来微软都鼓励客户养成良好的上网计算习惯,包括在点击网页链接、打开未知文件或接受文件传输时保持谨慎。不幸的是,APT29的社会工程攻击也影响了政府机构,这凸显了这种攻击可能产生的巨大影响,即使是对保护良好的实体。

APT29 是俄罗斯对外情报局 (SVR) 的黑客部门,三年前曾策划过 SolarWinds 供应链攻击事件,导致多个美国联邦机构遭到入侵。

自那次事件后,这个黑客组织还利用隐蔽的恶意软件(包括 TrailBlazer 和 GoldMax Linux 后门变种)渗透到其他组织的网络中,成功隐蔽了多年一直未被发现。

最近,微软披露,该黑客组织正在使用新的恶意软件,夺取活动目录联盟服务(ADFS)的控制权,以 Windows 系统中任何用户的身份登录。他们瞄准了北约国家实体的 Microsoft 365 账户,试图获取与外交政策相关的信息。同时,他们还发起了一系列网络钓鱼活动,明确针对欧洲各国政府、大使馆和高级官员。

转自Freebuf,如有侵权请联系删除。