曾冒充Sophos进行非法活动,又一新型勒索软件曝光!

近日,市面上出现了一款名为SophosEncrypt的新型勒索软件,该软件与网络安全厂商Sophos同名,因此有一些威胁行为者专门冒用该公司名称进行一些非法行动。

MalwareHunterTeam在本周一(7月17日)首次发现了这款勒索软件,起初还以为它是Sophos红队演习的一部分。但很快Sophos X-Ops团队就在推特上表明,他们并没有创建该加密程序,且正在对此次事件进行调查。

Sophos X-Ops团队表示,他们早些时候在VT上发现了这个勒索软件并且一直在调查。但据初步调查结果显示,Sophos InterceptX可以抵御这些勒索软件样本。

此外,ID勒索软件显示了一份受害者提交的报告,表明此勒索软件目前仍处于活动状态。虽然对RaaS操作及其推广方式知之甚少,但MalwareHunterTeam还是发现了一个加密器的样本。

SophosEncrypt 勒索软件

据悉,该勒索软件的加密程序是用 Rust 编写的,并使用了 "C:\Users\Dubinin\"路径作为其原型。 在内部,该勒索软件被命名为 "sophos_encrypt",因此被称为SophosEncrypt,检测结果已添加到ID Ransomware中。

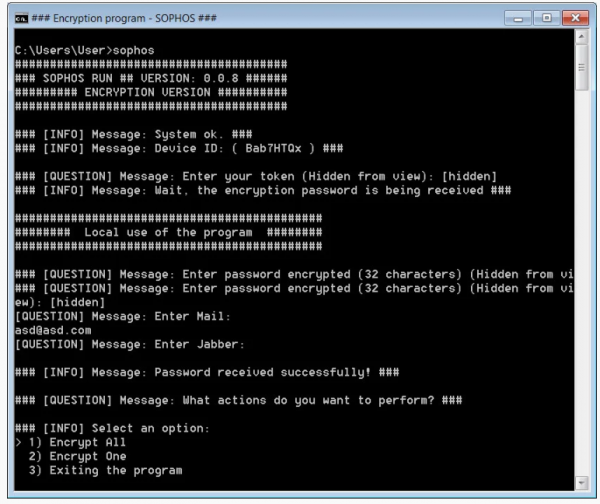

执行时,加密程序会提示联盟成员输入一个与受害者相关的令牌,该令牌可能首先从勒索软件管理面板中获取。输入令牌后,加密程序将连接到179.43.154.137:21119并验证令牌是否有效。勒索软件专家Michael Gillespie发现可以通过禁用网卡绕过这一验证,从而有效地离线运行加密程序。输入有效令牌后,加密器会提示勒索软件联盟在加密设备时使用其他信息,包括联系人电子邮件、jabber地址和32个字符的密码,Gillespie称这也是加密算法的一部分。

然后,加密器会提示联盟成员加密一个文件或加密整个设备,如下图所示。

加密器在加密前提示信息,来源:BleepingComputer

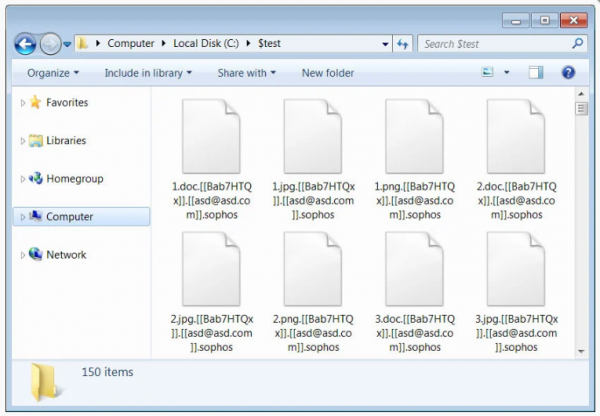

在加密文件时,Gillespie告诉BleepingComputer,它使用了AES256-CBC加密和PKCS#7填充。每个加密文件都会在文件名后附加输入的令牌、输入的电子邮件和sophos扩展名,格式为:.[[[]].[[[]].sophos。下面是BleepingComputer的加密测试示例。

被SophosEncrypt加密的文件,来源:BleepingComputer

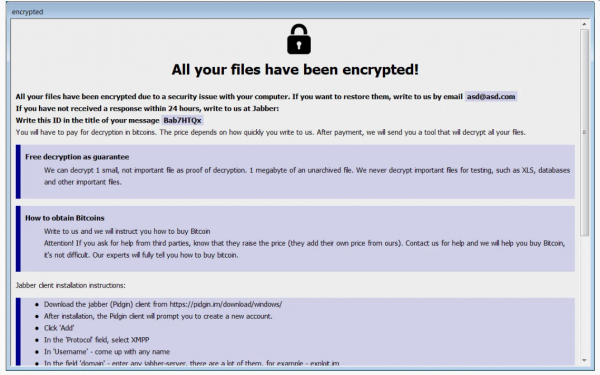

在每个文件被加密的文件夹中,勒索软件都会创建一个名为information.hta的赎金说明,加密完成后会自动启动。该赎金说明包含有关受害者文件遭遇情况的信息,以及关联方在加密设备前输入的联系信息。

SophosEncrypt 勒索信,来源:BleepingComputer

该勒索软件还能更改Windows桌面壁纸,壁纸会直接显示为它所冒充的 "Sophos "品牌。

SophosEncrypt 壁纸,来源:BleepingComputer

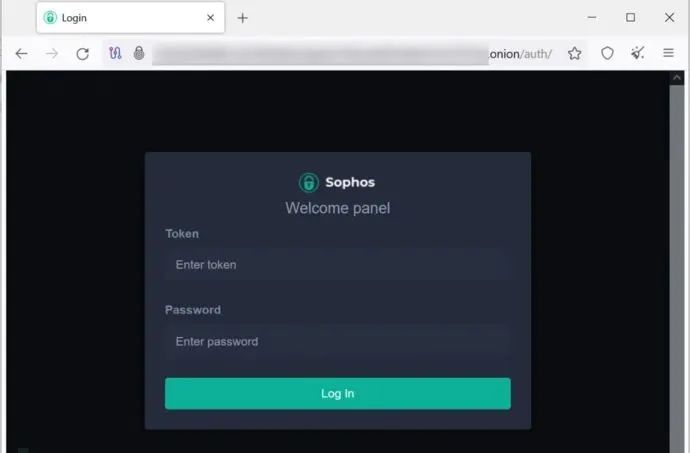

加密程序中多次提到位于http://xnfz2jv5fk6dbvrsxxf3dloi6by3agwtur2fauydd3hwdk4vmm27k7ad.onion的Tor网站。这个Tor网站不是一个谈判或数据泄漏网站,而似乎是勒索软件即服务操作的附属面板。

勒索软件面板,来源:BleepingComputer

Sophos研究人员对SophosEncrypt恶意软件进行分析后发布了一份关于新的SophosEncrypt勒索软件的报告。

该报告显示,该勒索软件团伙位于179.43.154.137的命令和控制服务器与之前攻击中使用的Cobalt Strike C2服务器有所关联。

此外,两个样本都包含一个硬编码IP地址,该地址在近一年多的时间内一直与Cobalt Strike命令控制和自动攻击有关,这些攻击还曾试图用加密采矿软件感染其他计算机。

转自Freebuf,如有侵权请联系删除。

- 上一篇: 仅一个域名字母之差,数万封敏感邮件被发送至马里

- 下一篇: 2023年勒索软件赎金或将创下历史新高